BILISRC 漏洞处理和评分标准V1.5版本发布

公告日期:2024-05-27

2024-05-27 更新漏洞评分标准

更新漏洞评分标准和安全币数量,更新高危中危漏洞定义。详细变更内容如下:

(三)漏洞相关评分标准

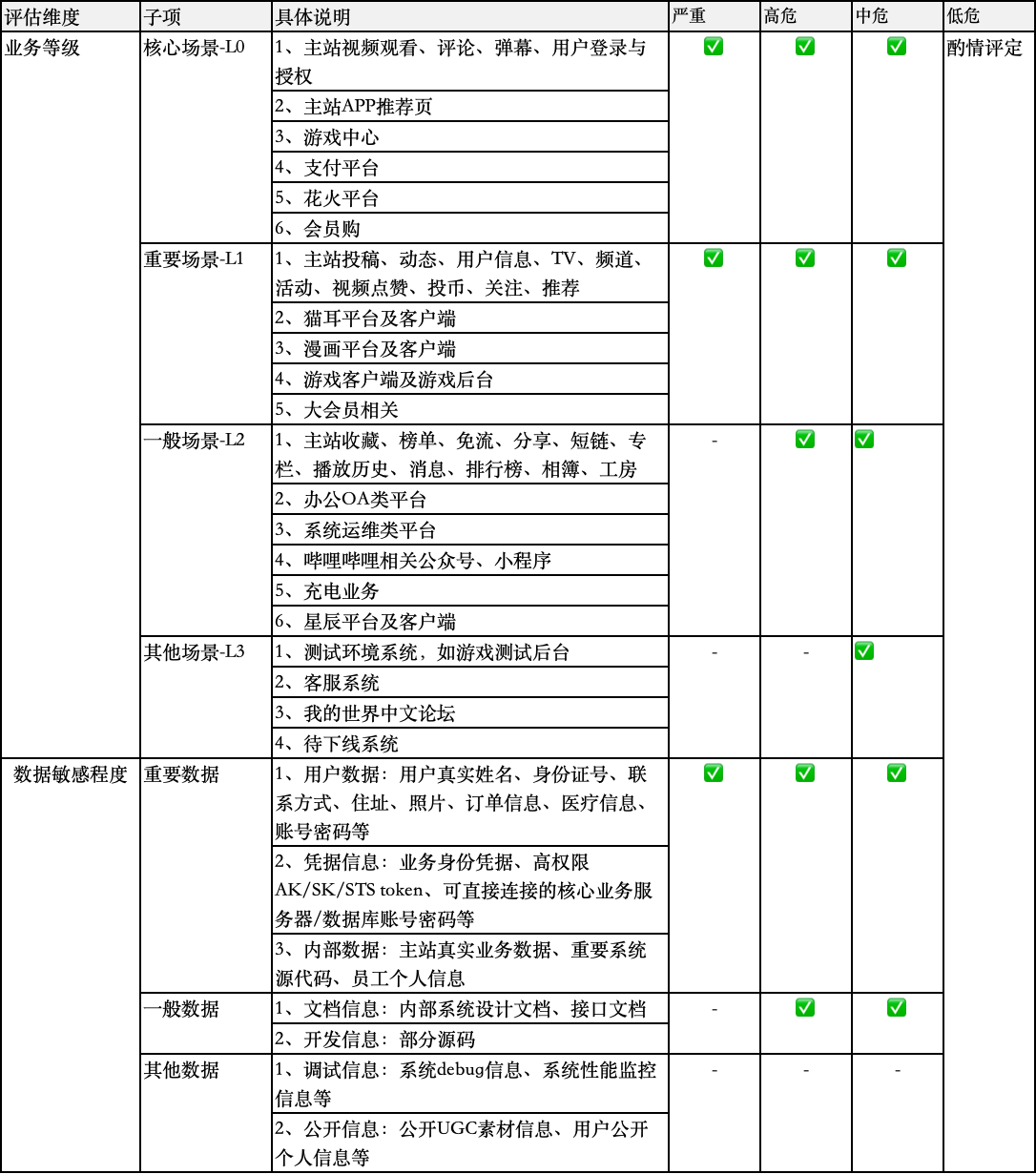

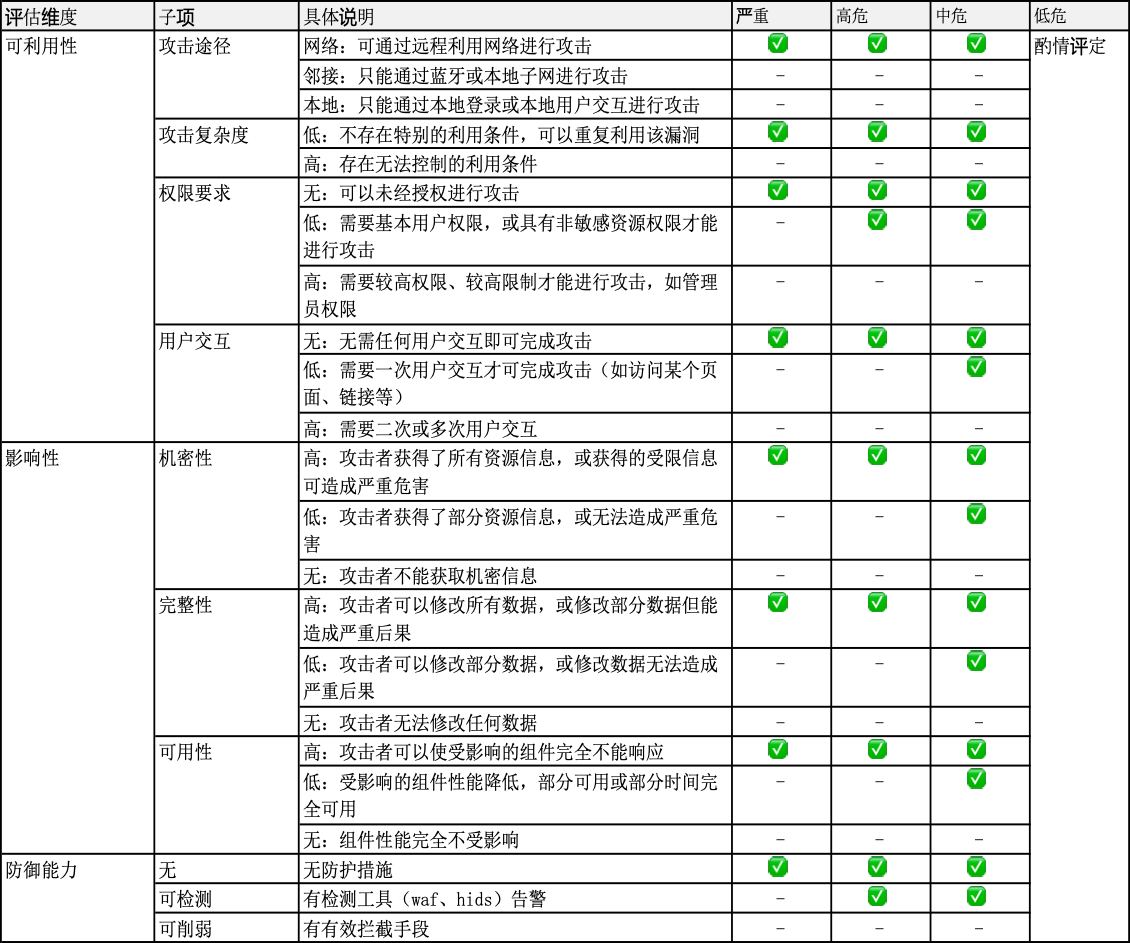

安全漏洞的危害等级会根据业务重要等级、技术维度评分准则进行评定。

1、业务重要等级

2、技术维度评分准则

3、漏洞详细定义

根据漏洞的危害程度将漏洞等级分为【严重】、【高危】、【中危】、【低危】、【无效】五个等级。每个漏洞基础经验值最高为10,由 BILISRC 结合利用场景中漏洞的严重程度、利用难度等综合因素给予相应分值的经验值、安全币和漏洞定级。

【严重】经验值 9~10 / 安全币 1000~1200

1.直接获取核心系统权限的漏洞(服务器权限、PC客户端权限)。包括但不仅限于远程命令执行、任意代码执行、上传获取 Webshell、SQL注入获取系统权限、缓冲区溢出。

2.严重的敏感信息泄漏。包括但不仅限于核心 DB(资金、身份、交易相关) 的 SQL 注入,可获取大量核心用户的身份信息、订单详细信息、银行卡详细信息等接口问题引起的核心敏感信息泄露。

3.严重的逻辑设计缺陷和流程缺陷。包括但不仅限于通过核心业务接口无限制任意账号资金消费、批量修改任意帐号密码漏洞。

【高危】经验值 6~8 / 安全币 300~600

1)敏感信息泄漏。包括但不仅限于非核心DB SQL注入、源代码压缩包泄漏、服务器应用加密可逆或明文、移动API访问摘要、硬编码等问题引起的敏感信息泄露。

2)敏感信息越权访问。包括但不仅限于绕过认证直接访问管理后台、后台弱密码、获取大量内网敏感信息的SSRF。(禁止利用SSRF进行内网渗透测试或其他有害行为)

3)越权敏感操作。包括但不仅限于账号越权修改重要信息、进行订单普通操作、重要业务配置修改等较为重要的越权行为。

4)大范围影响用户的其他漏洞。包括但不仅限于核心系统重要页面(如主站首页、分区首页、直播间首页)的存储型XSS(包括存储型DOM-XSS)和涉及交易、资金、密码的CSRF。

5)直接获取系统权限的漏洞。包括但不仅限于远程命令执行、任意代码执行等。

【中危】经验值 3~5 / 安全币 30~100

1)需交互或其他前置条件才能影响用户的漏洞。包括但不仅限于一般页面的存储型XSS、敏感信息的 JSONP 劫持、重要操作(如支付类操作、修改个人账号敏感信息类操作)的CSRF。

2)可攻击管理后台的 XSS 类攻击(需提供前台攻击位置,定位风险)

3)普通越权操作。包括但不仅限于不正确的直接对象引用。影响业务运行的Broadcast消息伪造等Android组件权限漏洞等。

4)普通信息泄漏。包括但不仅限于客户端明文存储密码、客户端密码明文传输以及web路径遍历、系统路径遍历。

5)客户端远程临时性拒绝服务漏洞。包括但不仅限于解析文件格式、网络协议产生的崩溃,由 Android 组件权限暴露、普通应用权限引起的问题等(默认配置情况下)。

6)普通的逻辑设计缺陷和流程缺陷。

(四)严格禁止行为

1.以安全测试为借口,利用情报信息进行损害用户利益、影响业务正常运作、修复前公开、恶意宣扬炒作、盗取用户数据等行为的均将不会计分。

2.SQL注入漏洞禁止读取表内数据,只要证明可以读取数据就行。对于UPDATE、DELETE、INSERT 等注入类型,禁止使用自动化工具进行测试。

3.越权漏洞禁止进行批量读取,越权读取的时候,允许读取到的真实数据不超过5组。

4.测试XSS漏洞,证明危害即可,禁止进行获取其他用户cookie或用户信息等敏感操作。

5.如果可以shell或者命令执行的,推荐上传一个文本证明,如纯文本的1.php、1.jsp等证明问题存在即可,禁止下载和读取服务器上任何源代码文件和敏感文件,禁止执行删除、写入命令,如果是上传的webshell,请写明shell文件地址和连接口令。

6.在测试未限制发送短信或邮件次数等扫号类漏洞,请使用自己的手机号或邮箱,禁止对其他用户进行轰炸测试。

7.禁止进行物理测试、社会工程学测试或任何其他非技术手段测试

8.禁止进行内网渗透行为,如内网扫描、主机提权等行为。

9.禁止进行可能引起业务异常运行的测试,例如:IIS的拒绝服务等可导致拒绝服务的漏洞测试以及DDOS攻击。

10.禁止利用平台漏洞发布任何违反平台规定或法律法规的文字、图片、视频,具体参见《哔哩哔哩安全应急响应中心白帽子协议》。

11.禁止保存、分享通过安全缺陷/问题/威胁情报获取到的数据信息(包括但不限于):

a.禁止 Fork 、下载留存、分享 GIT 等途径泄露的信息文件(需在验证敏感性完成后及时进行删除操作)

b.禁止未经 BILISRC 官方允许,擅自对外公布所发现的安全缺陷/问题/威胁情报细节、展示其中包含的敏感数据内容

12.发现在测试中存在以上严格禁止行为的相关处置方法:

a.第一次,涉及的安全缺陷/问题/威胁情报将不计分;

b.第二次,除不计分外涉及的白帽子账号(积分冻结)三个月;

c.第三次,除不计分外涉及的白帽子账号(积分冻结)六个月;

d.超过三次,除不计分外涉及的白帽子账号积分做归零处置。

13.特别注意:对于恶意利用安全缺陷/问题/威胁情报,窃取敏感数据、影响业务正常运行等违规操作,除上述处置方法外,哔哩哔哩安全将依照法律法规,对此类行为进行追究。

(六)问题与解答

Q:哔哩哔哩会不会先『忽略』漏洞然后偷偷修复?

绝对不会。提交的报告一旦进入『忽略』状态,跟进同事会回复忽略的原因。常见情况是这个『漏洞』不认为是漏洞而被评估为一个 bug ,BILISRC 仅知会相关产品同事,是否更改这个『bug』将由产品同事决定;另外一种情况是业务本身的变动,导致问题不复存在。但是不论如何,哔哩哔哩方面都不会偷偷修复漏洞。

Q:如果对报告存在争议怎么办?

在漏洞报告处理过程中,如果报告者对流程处理、漏洞定级、漏洞评分等有异议的,可以通过漏洞详情页面的留言板、前台评判功能或者通过联系 security@bilibili.com 邮箱进行沟通。我们将按照漏洞报告者利益优先的原则处理,互相尊重和理智沟通是解决问题的前提,对于捏造事实、恶意诋毁或言语攻击的行为我们将不予发放奖励。

Q:xx这个网站/公司B站参与了投资,应该属于收购业务,为什么不收?

只有归属于B站负责研发/运维/运营的收购业务才按照低系数收取。

完整评分标准请点击:https://security.bilibili.com/static/docs/BILISRC_V1.5.pdf