BILISRC 漏洞处理和评分标准V1.7版本发布--安全情报评分标准

公告日期:2026-01-08

2026-01-08 更新安全情报评分标准

包括情报收取要求、范围、评分规则和标准。

五、安全情报评分标准

安全情报是指哔哩哔哩的产品漏洞和业务相关的情报,包括但不限于漏洞线索、攻击线索、攻击者相关信息、攻击方式、攻击技术等(由于威胁情报分析调查的时间较长,因此确认周期相比漏洞的时长较长),主要包括漏洞情报和业务情报两大类。

1、情报评分规则

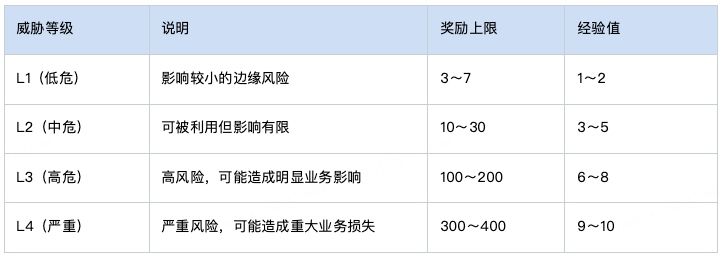

情报的综合评分由情报对应的威胁等级和情报完整度决定,情报评分对应表:

威胁等级用于确定奖励的最高上限,不直接等同于最终奖励金额。

说明:上述奖励上限为业务安全情报 SRC 的标准范围,不与传统技术漏洞奖励体系直接对标。业务情报的经验与同等级漏洞经验相同,金币奖励约为同等级漏洞奖励的 1/3,已于上表直接体现。

在威胁等级确定后,情报将根据其完整度与成熟度进一步评估奖励比例:

奖励比例区间用于描述同一完整度等级内可能的奖励范围,具体比例将结合情报新增价值、重复情况及整体质量综合确定。情报越完整、越成熟、越有助于防守治理,奖励比例越高。

说明:

a.C3策略可判定型情报提供了可用于识别风险行为的判定依据,但其适用范围、边界条件或噪音控制仍不充分,通常需要结合其他信号或人工研判进行辅助判断。

b.策略高精准型情报提供了低歧义的风险判定依据,并明确其适用范围与边界条件,使基于该情报设计的风控策略在其适用范围内具备较低误伤风险、可稳定识别目标行为。

2、威胁等级说明

根据情报可能造成的业务影响,情报将被划分为L1~L4(低危~严重)四个等级:

衡量维度包括但不限于:

-是否可能导致损失,包含:损失类型、规模、持续性等维度。

-是否具备规模化利用条件,包含:实体规模、自动化程度、扩散潜力等维度。

-是否具有黑灰产确定性,包含:动机明确性、组织化程度、外部佐证等维度。

-是否具有处置的紧迫性,包含:风险增长速度、窗口期、反制难度等维度。

3、情报完整度说明

根据情报可能造成的业务影响,情报将被划分为C1~C4(线索级情报~策略高精准型情报)四个等级:

衡量维度包括但不限于:

-情报的行为完整度,包含:行为流程完整性、可复现性等维度。

-情报的触发条件完整度,包含:前置条件、触发阈值等维度。

-情报的可观测性完整度,包含:攻击路径、关键字段(payload)等维度。

-情报的可泛化程度,包含:账号规模、重复利用率等维度。

-情报的防守转化能力,包含:规则是否可覆盖等维度。

说明:最终奖励将综合上述维度确定。

4、情报收取范围

1)漏洞情报

a.提供野外被利用的未知漏洞相关线索

b.服务器或办公网被入侵且提供了入侵行为方式等相关线索

c.重要业务数据库被拖取且提供了数据库名或数据库文件等相关线索

d.支付业务逻辑漏洞利用、业务流程绕过等关键线索

e.蠕虫传播且提供了蠕虫传播的链接等相关线索

f.用户身份信息大规模被窃取且提供了攻击代码等相关线索

g.能通过技术手段或其他手段影响排序机制的工具、方法等,需要有相关例子作为证明

h.能够帮助完善防御系统,新型攻击方式、技术等提供详细分析

i.提供泄露哔哩哔哩内部信息、用户数据等行为的关键线索,网盘、GitHub 等第三方分享或泄露哔哩哔哩相关敏感文件、重要数据等

2)业务情报

本 SRC 所收录的业务安全情报,指能够被黑灰产或异常主体实际利用,并对平台业务资产产生真实或潜在影响的风险情报。收录范围包括但不限于:

a.补贴相关风险

即可能导致平台发生直接资金损失的情形,例如:

-通过漏洞、脚本、工具等方式绕过规则获取补贴、返现或红包。

-利用多账号、自动化等手段进行资金套利。

-组合利用多个风险点形成系统性补贴滥用行为。

b.激励相关风险

即可能破坏活动公平性或造成激励成本异常的情形,例如:

-自动化完成任务/活动。

-通过虚假行为或异常流程获取激励。

-利用规则缺陷进行规模化激励套取。

c.权益相关风险

即可能导致账号或业务权益被异常获取或交易的情形,例如:

-非法获取、转卖会员、等级或账号资产。

-批量控制账号并牟利。

-权益被用于黑灰产交易或套利。

d.敏感信息相关风险

即可能被用于实施上述行为的关键信息泄漏,例如:

-账号会话、身份凭证。

-风控绕过相关信息。

-其他可被进一步利用的敏感数据及其链路。

关于敏感信息相关风险的提交边界说明:

a.若相关信息本身构成重要数据,且其获取方式存在明确、可复现的技术漏洞(越权/未授权访问/逻辑漏洞/配置错误/webshell等),能够独立验证其泄露原因与影响范围的,应通过漏洞奖励计划进行提交与评估。

b.若相关信息不构成重要数据,或其获取方式不构成独立技术漏洞,但该信息在黑灰产或异常利用链路中作为关键要素,被用于实施补贴、激励、权益等业务风险行为的,则作为业务安全情报进行评估与奖励。

5、情报收取的最小完整性要求

为进入评估流程,情报需至少满足以下基本要求:

a.情报对象明确:

-明确至少一种情报对象类型(如:攻击手段、工具/脚本、接口行为、账号行为、攻击链等...)

-并且提供至少 1 个稳定可识别标识(如:脚本/工具名 + hash / 版本、接口 path / 域名 / IP、攻击行为的关键特征描述等...)。

b.核心行为成立:

-能够提供原始样本(脚本代码、二进制、请求样本、日志片段等...)

-能够提供可验证证据(抓包、代码片段、截图、复现说明等...)

-或说明行为描述与证据之间存在明确对应关系。

c.行为边界与影响方向明确:

-能够明确描述该行为的发生条件(如:登录态、特定页面、特定接口等...)

-能够明确描述该行为的影响对象(如:账号、会话、权益、资金、数据等...)

-能够明确描述该行为的发生位置(如:平台内上下文 / 平台外等...)

说明:上述的最小完整性要求,是情报后续评估中“情报完整性”的基础前提,不作为独立于完整性评估之外的额外标准。对未满足上述情报收录最小完整性要求的情报,将根据实际情况,酌情不予收录或要求退回补充相关信息。

6、不收录、退回、奖励降档的情形说明

以下情形可能不予收录或被退回:

-若该情报不满足情报收录的最小完整性要求,将不予收录。

-若该情报关键证据不完整或复现条件不清晰,将被退回补充。

-若该情报与已知情报高度重复且未提供新增信息,将不予收录。

-若该情报内部已知晓并已在治理流程中,将不予收录。

-若该情报完整度未达策略可判定型标准,将触发奖励降档。

-若同一问题拆分为多条重复提交,将触发情报合并与奖励降档。

说明:若该情报完整度未达策略可判定型标准,奖励将相应下调,其情报价值将根据实际情况用于业务安全评估。

7、其他说明

a.威胁程度高并不必然对应最高奖励,奖励将综合考虑治理可行性与实际价值。

b.能够直接帮助平台识别、拦截或长期治理的情报,通常具有更高奖励价值。

c.平台保留对情报评估结果及奖励金额的最终解释权。

d.本规则用于描述情报评估的一般原则,具体情报可能因业务场景差异、时效性及风险演进情况存在个别调整。

完整评分标准请点击:https://security.bilibili.com/static/docs/BILISRC_V1.7.pdf